DMARC — что это такое, зачем нужен и как начать использовать

Особенности технологии и ее применение

Электронная почта является одним из основных инструментов коммуникации как для бизнеса, так и для личного общения. Однако с ростом популярности электронной почты увеличивается и число атак, целью которых является кража конфиденциальных данных или распространение вредоносного ПО. В этом контексте DMARC (Domain-based Message Authentication, Reporting, and Conformance) представляет собой ключевой стандарт безопасности, направленный на борьбу с фишингом и обеспечение аутентификации отправителей электронных сообщений.

DMARC позволяет владельцам доменов устанавливать политики, определяющие, как получатели должны обрабатывать электронные письма, не прошедшие проверку по стандартам SPF (Sender Policy Framework) и DKIM (DomainKeys Identified Mail). Это не только повышает уровень доверия к отправляемым сообщениям, но и предоставляет отправителям отчёты о том, как их сообщения обрабатываются получателями. В нашей статье мы рассмотрим, что такое DMARC, почему его использование становится необходимостью для современных компаний и как приступить к его внедрению, чтобы улучшить безопасность электронной почты.

Для чего нужен и как работает DMARC

DMARC (Domain-based Message Authentication, Reporting, and Conformance) — электронная почтовая политика проверки аутентификации, рассчитанная на борьбу с фишингом, спуфингом и другими методами мошенничества, позволяющая отправителям инструктировать почтовые сервера о том, как реагировать на письма, не прошедшие проверку аутентификации SPF (Sender Policy Framework) и DKIM (DomainKeys Identified Mail).DMARC обеспечивает дополнительный уровень защиты, позволяя доменам указывать, что делать с письмами, которые не могут быть аутентифицированы. Это способствует повышению доверия к отправляемой почте, защищая как отправителей, так и получателей от потенциальных угроз.

Как работает DMARC

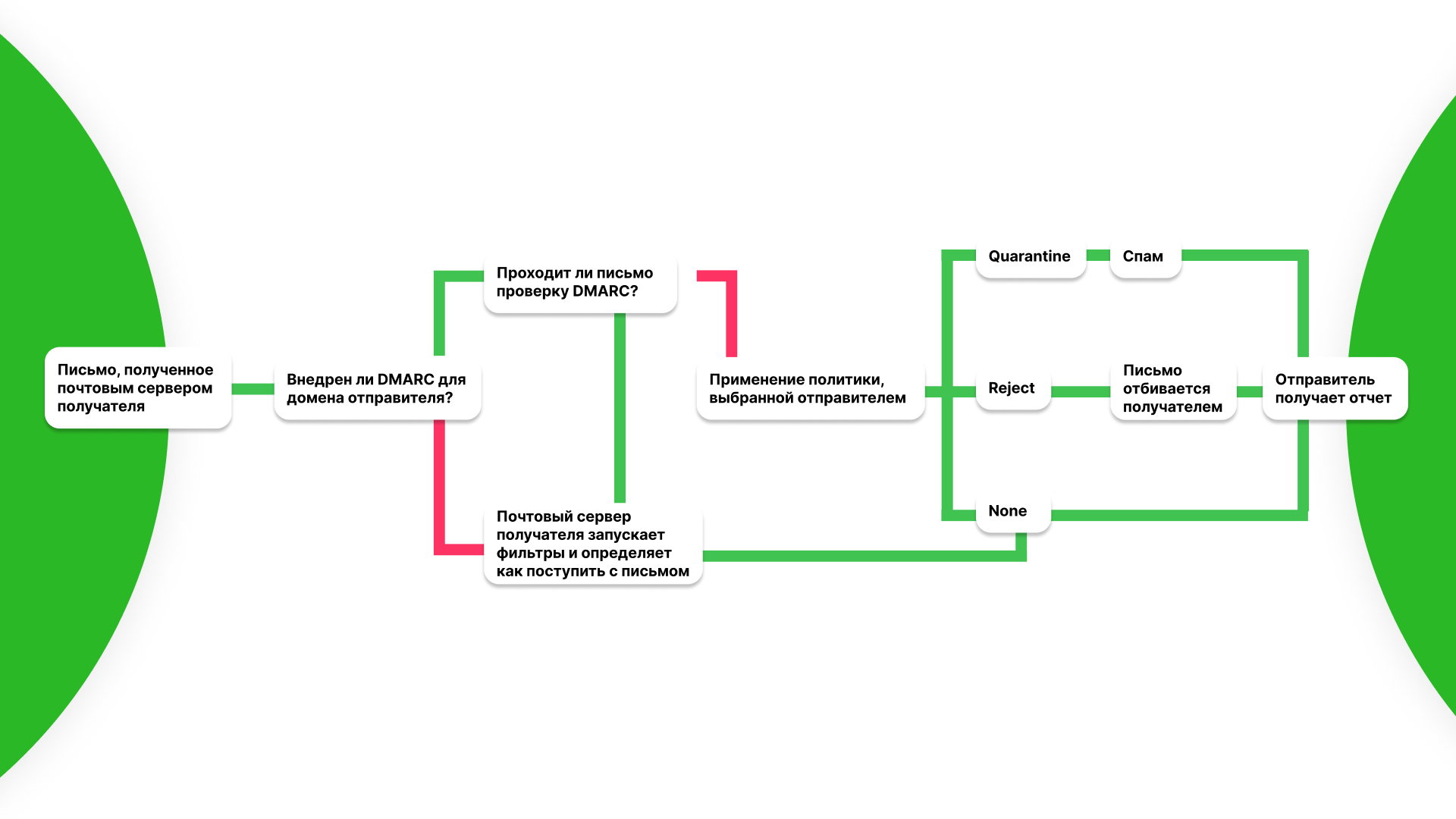

Для начала работы с DMARC владельцу домена нужно сформировать и опубликовать политику DMARC, которая представляет собой запись в DNS домена. Эта запись включает в себя указания о том, какие меры предпринимать, если письмо не проходит проверку по SPF и/или DKIM. Такие меры могут варьироваться от отчета об ошибке до полной блокировки сообщения.

Основные компоненты политики DMARC

- p — политика, указывающая, что делать с сообщениями, не прошедшими проверку. Варианты включают: `none` (не предпринимать действий, только сообщать), `quarantine` (поместить в карантин) и `reject` (отклонить сообщение).

- rua и ruf — адреса, на которые отправляются агрегированные и подробные отчеты о проверках сообщений, соответственно.

- sp — указывает политику для поддоменов, если она отличается от основного домена.

- adkim и aspf — указывают строгость проверки DKIM и SPF соответственно.

Когда письмо отправляется от имени вашего домена, почтовая система получателя проверит запись DMARC, чтобы увидеть, соответствует ли сообщение заявленным политикам DKIM и SPF. Если проверка не пройдена, система будет действовать в соответствии с указаниями в записи DMARC домена отправителя. Например, если политика требует отклонения неподтвержденных сообщений, письмо будет заблокировано.

Это существенно снижает риск того, что фишинговое или спуфинговое сообщение достигнет своей цели, поскольку такие сообщения часто не могут проходить аутентификацию. Помимо повышения безопасности для всех сторон, DMARC также обеспечивает получение обратной связи об использовании домена, что позволяет быстрее выявлять и реагировать на попытки злоупотребления.

В итоге, DMARC предоставляет эффективный механизм защиты домена и его пользователей от злоумышленников, путем внедрения строгой политики аутентификации отправляемых сообщений и обеспечивая ответственность за соответствие этим политикам через подробные отчеты.

Как внедрить DMARC: алгоритм

Внедрение DMARC (Domain-based Message Authentication, Reporting and Conformance) — это процесс, который требует понимания и последовательных шагов для обеспечения его эффективности в предотвращении злоупотребления вашими доменами. Процедура состоит из следующих ключевых этапов:

1. Инвентаризация отправителей электронной почты

Прежде всего, важно определить всех законных отправителей email с вашего домена. Это включает внутренние почтовые системы и сторонние сервисы, например, для email-маркетинга.

2. Настройка SPF и DKIM

Перед тем, как переходить к DMARC, необходимо убедиться, что для вашего домена настроены и корректно работают SPF (Sender Policy Framework) и DKIM (DomainKeys Identified Mail). Эти технологии помогают определять подлинность отправляемых от вашего имени писем.

3. Создание записи DMARC

Запись DMARC создается в формате TXT в DNS вашего домена. Она управляет тем, как получатели должны обрабатывать email, который не проходит проверки SPF и DKIM, а также настраивает отчетность по таким сообщениям.

4. Режим мониторинга

Начинать рекомендуется с политики `p=none`, что позволит собирать отчеты о сообщениях, не выполняя с ними никаких действий. Это даст возможность анализировать потоки email-сообщений, не рискуя их доставкой.

5. Анализ отчетов

Получаемые отчеты помогут выявить источники легитимных и подозрительных сообщений, а также покажут подключенные сервисы, которые могут потребовать доработки в настройках SPF и DKIM.

6. Корректировка политики

После анализа отчетов и устранения обнаруженных проблем с отправкой писем можно переходить к более строгим политикам DMARC - `p=quarantine` или `p=reject`, постепенно увеличивая процент обрабатываемых таким образом сообщений.

7. Постоянный анализ и поддержка

DMARC требует непрерывного мониторинга и корректировки, особенно при изменении почтовой инфраструктуры или добавлении новых сервисов отправки email. Регулярно проверяйте отчеты, чтобы убедиться, что ваши письма доставляются и не используются мошенниками.

Внедрение DMARC может показаться сложным, но оно жизненно важно для защиты бренда и домена от мошенничества и подделки. Уделяя внимание каждому шагу и тщательно его прорабатывая, вы сможете значительно улучшить безопасность вашей электронной почты.

Часто используемые записи DMARC: обязательные теги

DMARC (Domain-based Message Authentication, Reporting, and Conformance) является интегрированным подходом к защите доменных имен от использования в фишинговых, спуфинговых атаках и других. Чтобы понять, как эффективно начать использовать DMARC, важно разобраться в ключевых типах записей, которые используются в рамках этой технологии. Эти записи помогают определять политики обработки email-сообщений, отправленных от имени вашего домена, и способы информирования о попытках злоупотребления.

Основная запись, которую необходимо создать для работы с DMARC — это запись DNS типа TXT, которая определяет политику DMARC для вашего домена. Формат записи представляет собой набор тегов и значений, что позволяет настроить различные параметры проверки и реагирования на сообщения, которые не проходят проверку DMARC.

Основные теги, используемые в записях DMARC, включают:

v=DMARC1 — обязательный тег, указывающий версию протокола.

p= — политика обработки сообщений, которые не прошли проверку. Значения могут быть «none» (не предпринимать никаких действий), «quarantine» (помещать такие сообщения в карантин), «reject» (отклонять сообщения).

rua= — адрес, на который следует отправлять агрегированные отчеты о сообщениях, прошедших и не прошедших проверку.

ruf= — адрес для отправки подробных отчетов о каждом инциденте, связанном с сообщениями, не прошедшими проверку.

sp= — политика для поддоменов, которая может отличаться от основного домена.

adkim= и aspf= — настройки выравнивания доменного имени для DKIM и SPF соответственно, могут принимать значения «r» (релаксированное) и «s» (строгое).

По мере внедрения политики DMARC вы можете начать с политики «none», чтобы собирать информацию о том, как ваша электронная почта обрабатывается другими почтовыми системами, не внося изменений в обработку ваших сообщений. После анализа собранной информации вы можете постепенно ужесточать политику, переходя к «quarantine» и, в конечном итоге, к «reject», чтобы минимизировать риск злоупотреблений с использованием вашего домена.

Настройка и тестирование записей DMARC — это итеративный процесс, который требует внимания к деталям и понимания того, как работают электронные политики и механизмы проверки. Правильно сконфигурированная политика DMARC может существенно повысить уровень защиты вашей электронной коммуникации, снизив риски фишинга и подделки идентификаторов отправителей.

Необязательные теги DMARC

DMARC (Domain-based Message Authentication, Reporting, and Conformance) в своих политиках использует набор обязательных тегов, необходимых для формирования базовой политики. Однако, кроме обязательных, существуют необязательные теги, которые позволяют гибко настраивать DMARC, увеличивая эффективность его работы и предоставляя дополнительные данные для анализа. Понимание и правильное использование этих тегов помогут организациям укрепить свою защиту от фишинга, спуфинга и других видов атак.

ri= (report interval)

Этот тег определяет частоту отправки отчетов (в секундах). Указание более короткого промежутка времени между отчетами может быть полезным на этапе тестирования и настройки DMARC, позволяя оперативно получать данные для анализа и корректировки политики.

fo= (failure reporting options)

Задает условия, при которых следует отправлять отчеты об ошибках. Например, можно настроить отправку отчетов только в случае полного несоответствия SPF и DKIM, что поможет сократить количество получаемых отчетов и сфокусироваться на критических проблемах.

rf= (report format)

Определяет формат отчетов. Альтернативные форматы отчетов могут облегчить интеграцию с определенными системами логирования и обработки данных, что значительно упрощает последующий анализ.

pct= (percentage)

Этот тег позволяет указывать процентное соотношение писем, которые подлежат проверке по политике DMARC. При внедрении DMARC это может быть полезным, чтобы постепенно увеличивать контроль, начиная с меньшего объема трафика и постепенно увеличивая его, минимизируя потенциальные риски для легитимной коммуникации.

Использование необязательных тегов DMARC позволяет организациям тонко настраивать и оптимизировать работы по защите своих доменов от злоупотреблений, обеспечивая более высокую степень безопасности электронной корреспонденции. Осознанный выбор и применение этих параметров способствуют не только усилению защиты, но и снижению нагрузки на системы аналитики и мониторинга, выборочно сосредотачивая усилия на наиболее критичных аспектах безопасности электронной почты.

Отчеты по результатам проверки DMARC

Отчеты по результатам проверки DMARC (Domain-based Message Authentication, Reporting, and Conformance) — ключевой элемент системы, позволяющий администраторам понимать, как электронная почта от их домена обрабатывается получателями. Эти отчеты предоставляют ценные сведения о том, успешно ли проходят проверки почты SPF и DKIM, и позволяют выявить попытки фишинга и спуфинга.

Отчеты DMARC формируются в двух основных видах: агрегированные (RUA) и подробные (RUF). Агрегированный отчет содержит обобщенные данные о проверках и решениях по всем сообщениям, отправляемым от вашего домена. Подробный же отчет содержит информацию о каждом отдельном случае, когда сообщение не прошло проверку, включая полные заголовки таких сообщений.

Чтобы начать получение отчетов, необходимо настроить DMARC запись для вашего домена, добавив специальные теги для запроса отчетов. Тег «rua» используется для указания адреса, на который будут отправляться агрегированные отчеты, а «ruf» — для подробных. После этого, получатели сообщений, поддерживающие DMARC, будут регулярно отправлять отчеты на эти адреса.

Анализируя отчеты, можно установить, проходит ли легитимная почта все проверки, а также обнаружить потенциальные угрозы и уязвимости. Например, множество писем, не прошедших проверку SPF и DKIM, может указывать на то, что злоумышленники пытаются отправлять письма от вашего имени. Анализ такой информации помогает в своевременном обнаружении и предотвращении фишинговых атак.

Отчеты DMARC также позволяют отслеживать изменения в инфраструктуре отправки почты. Если компания начинает использовать нового поставщика услуг электронной почты, администратор увидит, успешно ли интегрированы системы отправки с существующими политиками DMARC.

Важно отметить, что анализ отчетов DMARC может быть довольно трудоемким, особенно для крупных организаций, получающих сотни тысяч сообщений в день. Существуют специализированные инструменты и сервисы, которые могут автоматизировать процесс сбора, анализа и визуализации данных из этих отчетов, облегчая тем самым задачу администраторов.

В заключение, отчеты DMARC являются неотъемлемой частью эффективной защиты домена от злоупотреблений и подделки электронной почты. Правильная настройка, регулярный анализ получаемых отчетов и принятие соответствующих мер позволяют повысить уровень безопасности корпоративной почты и защитить репутацию компании.

Заключение

DMARC представляет собой неотъемлемую часть современной политики безопасности электронной почты. Это инструмент, помогающий организациям усилить защиту своей электронной почты от всевозможных атак, таких как фишинг, спуфинг и других форм мошенничества. Использование DMARC позволяет отправителям сообщений контролировать, как обрабатываются их письма, не прошедшие проверку подлинности, тем самым обеспечивая защиту своего домена от мошеннического использования.

Ключ к успешной реализации DMARC — это понимание того, что это не единоразовая настройка. Для достижения наилучших результатов необходим регулярный мониторинг отчетов, которые предоставляются в рамках политики DMARC, и непрерывная настройка политик SPF и DKIM. Эти действия позволяют оперативно реагировать на возникающие угрозы и поддерживать высокий уровень защиты системы электронной почты.

Получайте новости Umnico на почту!

Рекомендации и актуальная информация в самую первую очередь